Azure Active Directory

Destinataires

Destinataires : Administrateurs

Aperçu

Azure Active Directory est une plateforme de gestion des identités où les clients peuvent accéder à leurs applications Web à l'aide de SSO.

L'article suivant fournit des conseils pour configurer SSO dans Azure Active Directory, afin que vous puissiez accéder avec succès à OrgChart à partir d'un emplacement unique et pratique.

Vous pouvez également faire référence au Intégration d'Azure Active Directory avec OrgChart article pour des instructions supplémentaires.

Configuration de SSO dans Azure AD

Créer un SAML Application dans Azure Active Directory. Pour obtenir de l'aide, contactez votre Administrateur système Azure AD.

Activez l'authentification unique pour l'application en suivant les instructions disponibles ici.

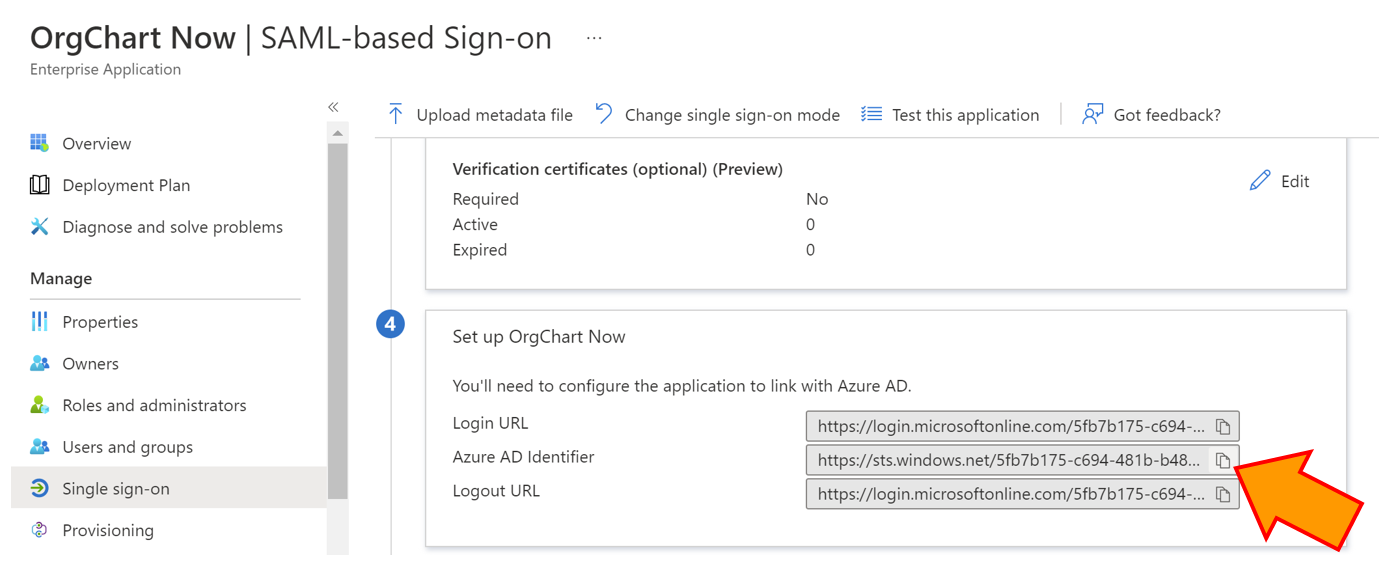

Cliquez sur le Authentification unique puis faites défiler jusqu'à Section 4 (Configurer l'organigramme).

Copiez le Identifiant d’entité Azure AD (Azure AD Identifier), puis collez-le dans un document séparé. Vous aurez besoin de cette valeur pour terminer votre configuration SSO.

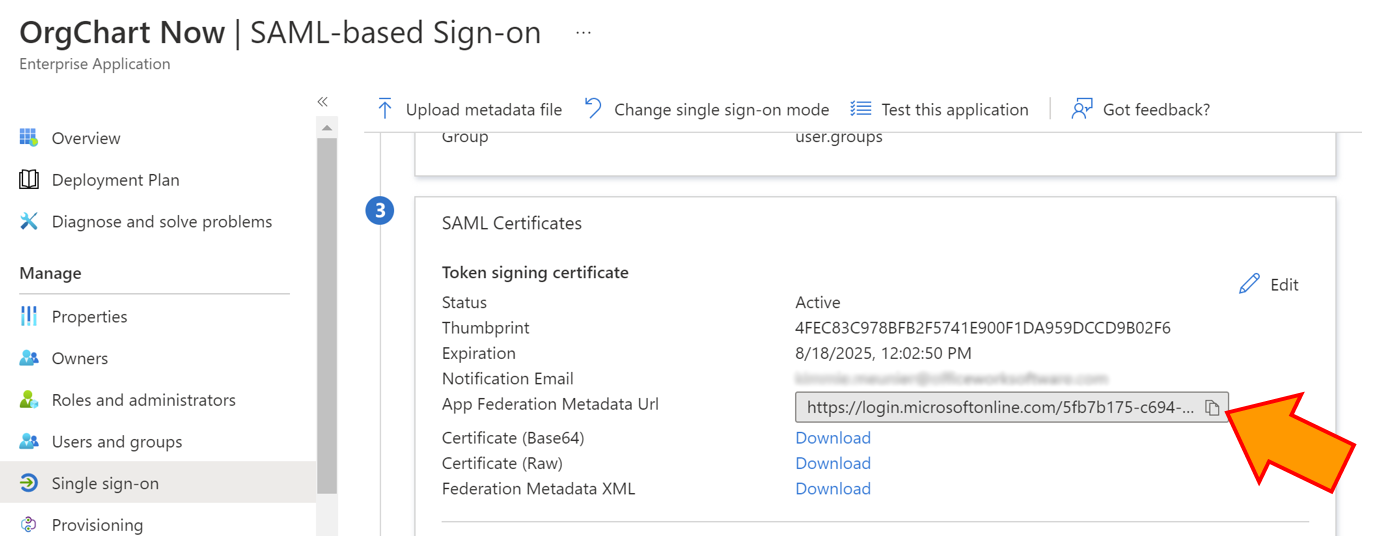

Faites défiler jusqu'à section 3 (Certificats SAML), copiez le URL des métadonnées de la fédération d'applications, puis collez-le dans un document séparé. Vous aurez besoin de cette valeur pour terminer votre configuration SSO.

Faites défiler jusqu'à section 1 (Basic SAML), puis cliquez sur Modifier.

Les informations suivantes doivent être saisies pour le Configuration SAML de base section:

Identité (Identifiant d'entité): https://{OrgChartServer}.orgchartnow.com/saml/sso_metadata?entityIdentifiant=Votre_Azure_AD_Entity_Identifiant

Note

Votre Identifiant d’entité Azure AD est l’identifiant Azure AD copié dans étape 4 au-dessus de.

URL de redirection (URL du service consommateur d'assertion): https://{OrgChartServer}.orgchartnow.com/saml/sso_acs?entityIdentifiant=Votre_Azure_AD_Entity_Identifiant

URL de connexion (Facultatif) : https://{OrgChartServer}.orgchartnow.com/saml/sso_endpoint?entityIdentifiant=Votre_Azure_AD_Entity_Identifiant

Note

L'URL de connexion ne doit être renseignée que si vous envisagez d'utiliser SSO initié par le SP.

L'authentification unique initiée par le SP fait référence à la demande de connexion initiale envoyée par le fournisseur de services (OrgChart) au fournisseur d'identité (Azure AD). L'URL de connexion peut être fournie aux utilisateurs, afin qu'ils puissent accéder à OrgChart à partir d'un lien plutôt que depuis le portail de l'application Azure AD.

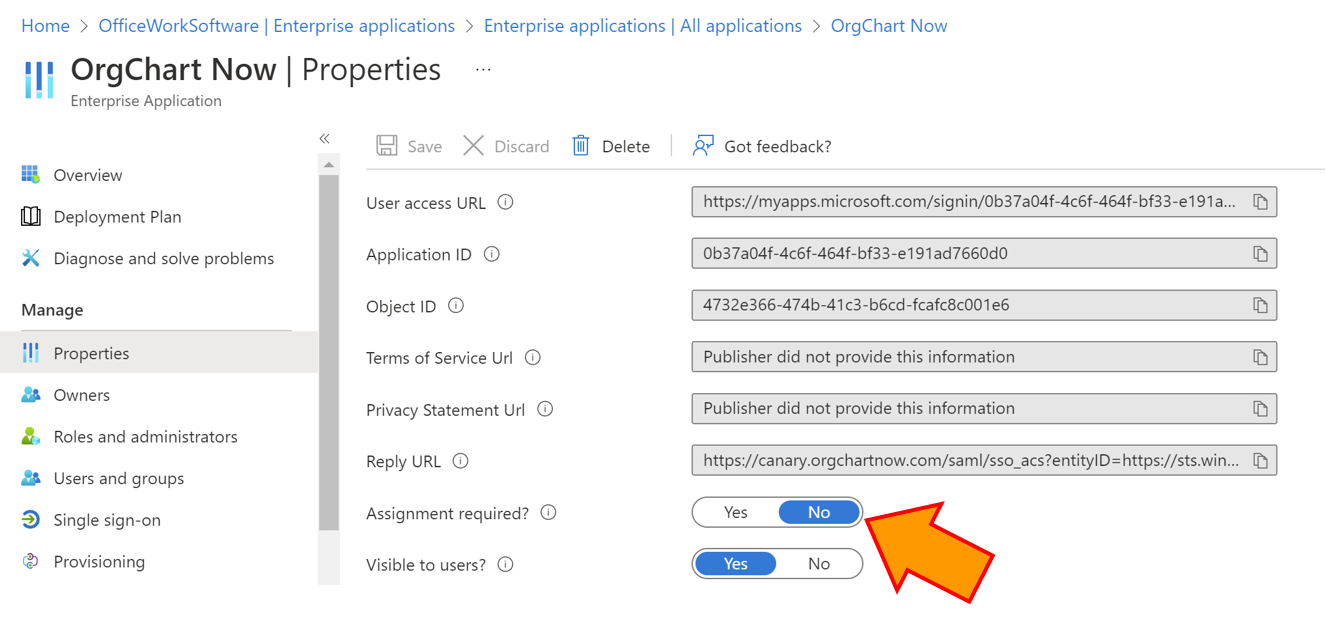

Cliquer sur Sauvegarder pour conserver vos modifications, puis attribuez l'application à un ou plusieurs groupes ou utilisateurs de votre compte.

Note

Par défaut, cette application exiger affectation de l'utilisateur pour se connecter. Assurez-vous que vous et les utilisateurs souhaités êtes affectés à l'application dans Azure AD ou désactivez cette exigence dans le Propriétés de l'application languette.

Vous pouvez éventuellement modifier les valeurs de la section Attributs et revendications pour modifier les informations supplémentaires sur les attributs utilisateur envoyées à OrgChart. Référez-vous à Gestion des attributs Azure AD SAML article pour plus d’informations.

Une fois SAML configuré et l'application attribuée aux utilisateurs souhaités dans Azure AD, vous devrez configurer SSO dans l'organigramme.

Configuration de SSO dans l'organigramme

Connectez-vous à l'organigramme.

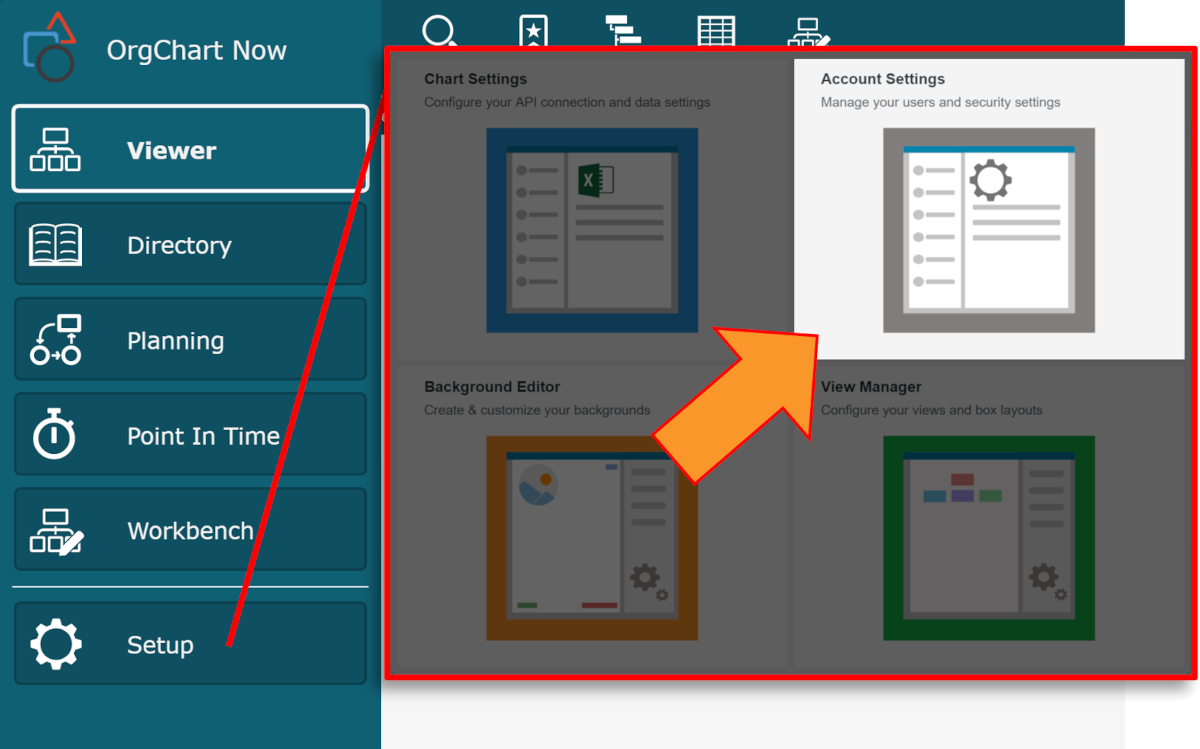

Cliquez sur le Sélecteur de mode icône dans le barre d'outils, puis sélectionnez le Installation option. Le Installation Le panneau s’affiche.

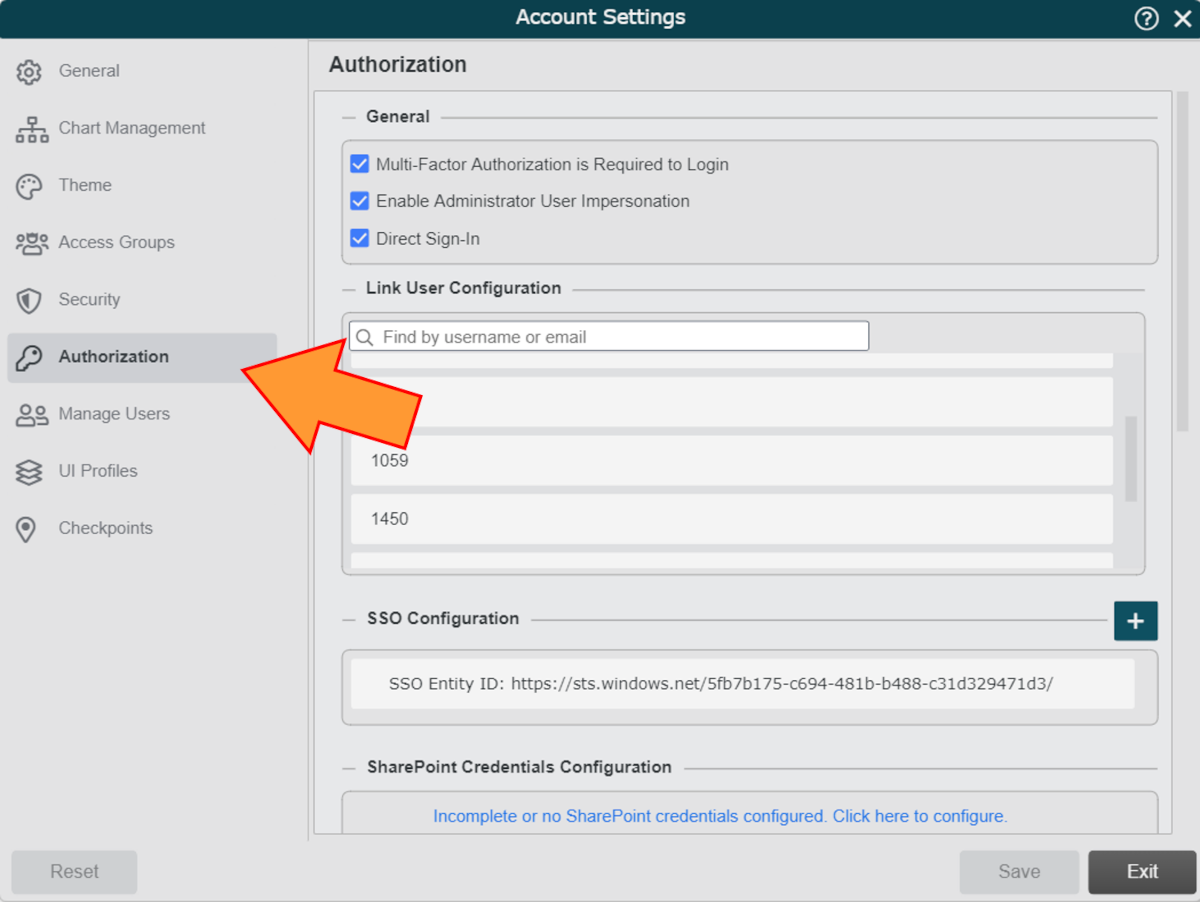

Cliquez sur le Paramètres du compte vignette, puis cliquez sur la vignette Autorisation dans le menu de gauche.

Cliquez sur le

icône (à droite de l'icône Configuration SSO titre). Le Configuration SSO Le panneau s’affiche.

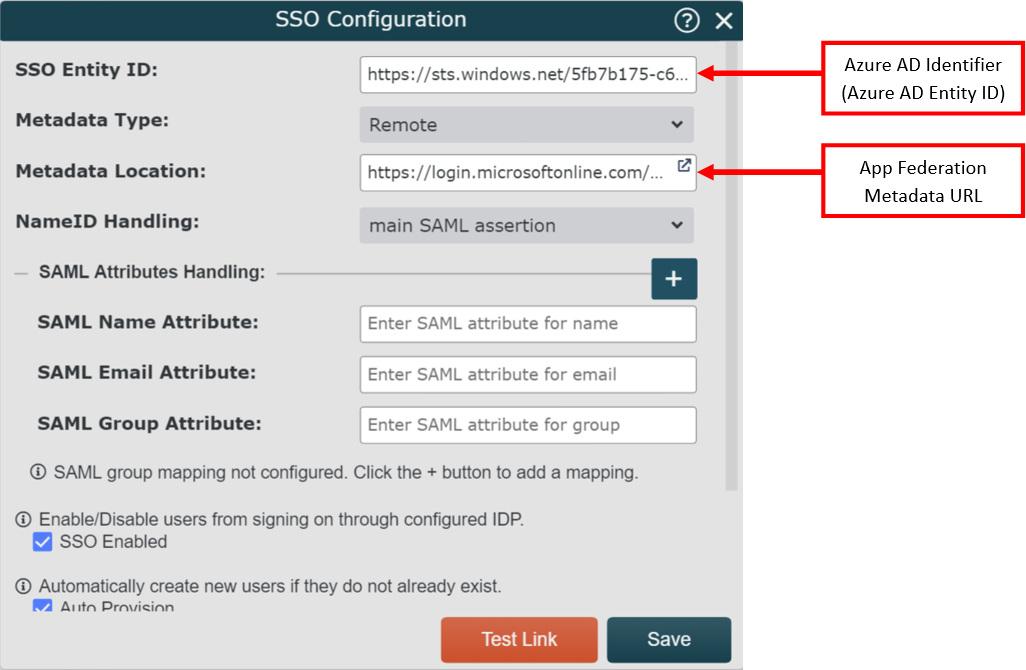

icône (à droite de l'icône Configuration SSO titre). Le Configuration SSO Le panneau s’affiche.Entrer le Identifiant Azure AD (copié dans étape 4 ci-dessus) dans le Identifiant d'entité SSO zone de texte.

Cliquez sur le Type de métadonnées menu déroulant, puis sélectionnez le Télécommande option.

Entrer le URL des métadonnées de la fédération d'applications (copié à l'étape 5 ci-dessus) dans le Emplacement des métadonnées zone de texte.

Cliquez sur le Gestion de l'Identifiant de nom menu déroulant, puis sélectionnez l'une des deux options suivantes :

Assertion SAML principale - Défaut. L'attribut NameIdentifiant est envoyé dans le assertion SAML principale, et NON comme une réclamation supplémentaire. Sélectionnez cette option si l'attribut Identificateur d'utilisateur unique (Identifiant de nom) est répertorié comme Réclamation requise dans la section Attributs et revendications du panneau Azure AD SSO.

Attributs SAML - Rare. L'attribut NameIdentifiant est envoyé sous forme de Attribut SAML dans le Déclarations d'attribut SAML section de la Assertion SAML. Sélectionnez cette option si l'identifiant d'utilisateur unique (Identifiant de nom) n'est PAS répertorié comme Réclamation requise, ou si vous envisagez de transmettre un attribut NameIdentifiant qui ne suit pas le format user.userprincipalname par défaut.

Ajoutez éventuellement Gestion des attributs SAML pour utiliser les données Azure AD pour mettre à jour les informations utilisateur ou mapper les groupes de sécurité. Référez-vous à Mappage d’attributs Azure AD SAML article pour plus d’informations.

Vérifier la SSO activé case à cocher pour permettre à l’utilisateur de se connecter à OrgChart à partir d’Azure AD.

En option, vérifiez le Provisionnement automatique case à cocher pour créer automatiquement de nouveaux utilisateurs s'ils n'existent pas déjà dans OrgChart.

En option, vérifiez le Déconnexion unique case à cocher pour déconnecter automatiquement les utilisateurs d’Azure AD lors de la déconnexion d’OrgChart.

Cliquer sur Sauvegarder.